JBL loa – Hư hỏng cản và đèn hậu có thể chỉ ra nhiều điều hơn là một người lái xe tồi khác

Cắt góc: Các vụ trộm ô tô trước đây liên quan đến mọi thứ, từ đập vỡ cửa sổ đến chuyển tiếp các chuỗi mã FOB. Nhưng một loạt hư hỏng cản va và đèn pha đã dẫn các nhà nghiên cứu đến một phương pháp mới dựa trên mạng khu vực điều khiển (CAN) của xe và sử dụng thứ trông chẳng khác gì một chiếc loa đơn giản để truy cập. Và để làm cho vấn đề trở nên tồi tệ hơn, phải mất khoảng hai phút từ đầu đến cuối.

Đôi khi bọn tội phạm vô tình chọn sai mục tiêu khi lên kế hoạch phạm tội. Trong trường hợp này, những tên trộm ô tô đã tận dụng một chiến thuật mới để truy cập không cần chìa khóa và đánh cắp phương tiện tình cờ chọn chiếc Toyota SUV của một nhà phân tích an ninh mạng chuyên về bảo mật ô tô. Và những gì anh ta tìm thấy là một chiến thuật vượt xa cả những phương pháp đập và chộp đơn giản cũng như các phương pháp chiếm đoạt tín hiệu phức tạp hơn.

Ian Tabor, một chuyên gia về an ninh mạng và hack ô tô, đã xác định được CVE-2023-29389, cho biết các xe Toyota RAV4 có khả năng tự động tin tưởng các tin nhắn từ các bộ điều khiển điện tử (ECU) khác. Bằng cách kéo tấm cản ra để lộ đầu nối đèn pha, kẻ trộm có thể truy cập vào bus CAN, cho phép chúng gửi thông báo xác thực khóa giả mạo. Sau khi xác thực, kẻ trộm có thể khởi động xe và lái đi mà không gặp vấn đề gì.

Sau khi nghiên cứu dữ liệu và hành vi giao tiếp trên bus CAN của RAV4, Tabor phát hiện ra rằng các ECU khác đang bị lỗi cùng lúc với lỗi bus CAN. Phát hiện này đã thúc đẩy Tabor tiến hành nghiên cứu bổ sung qua YouTube, web đen và các nguồn khác. Nghiên cứu của Tabor dẫn đến việc mua và phân tích một thiết bị khởi động khẩn cấp, thiết bị này được chủ sở hữu hoặc thợ khóa sử dụng khi chìa khóa bị mất, bị đánh cắp hoặc không có sẵn. Làm việc với một chuyên gia bảo mật ô tô khác, Ken Tindell, Tabor đã thiết kế ngược thành công thiết bị khởi động khẩn cấp, phát triển sự hiểu biết về cách thiết bị giao tiếp với xe buýt CAN của Toyota.

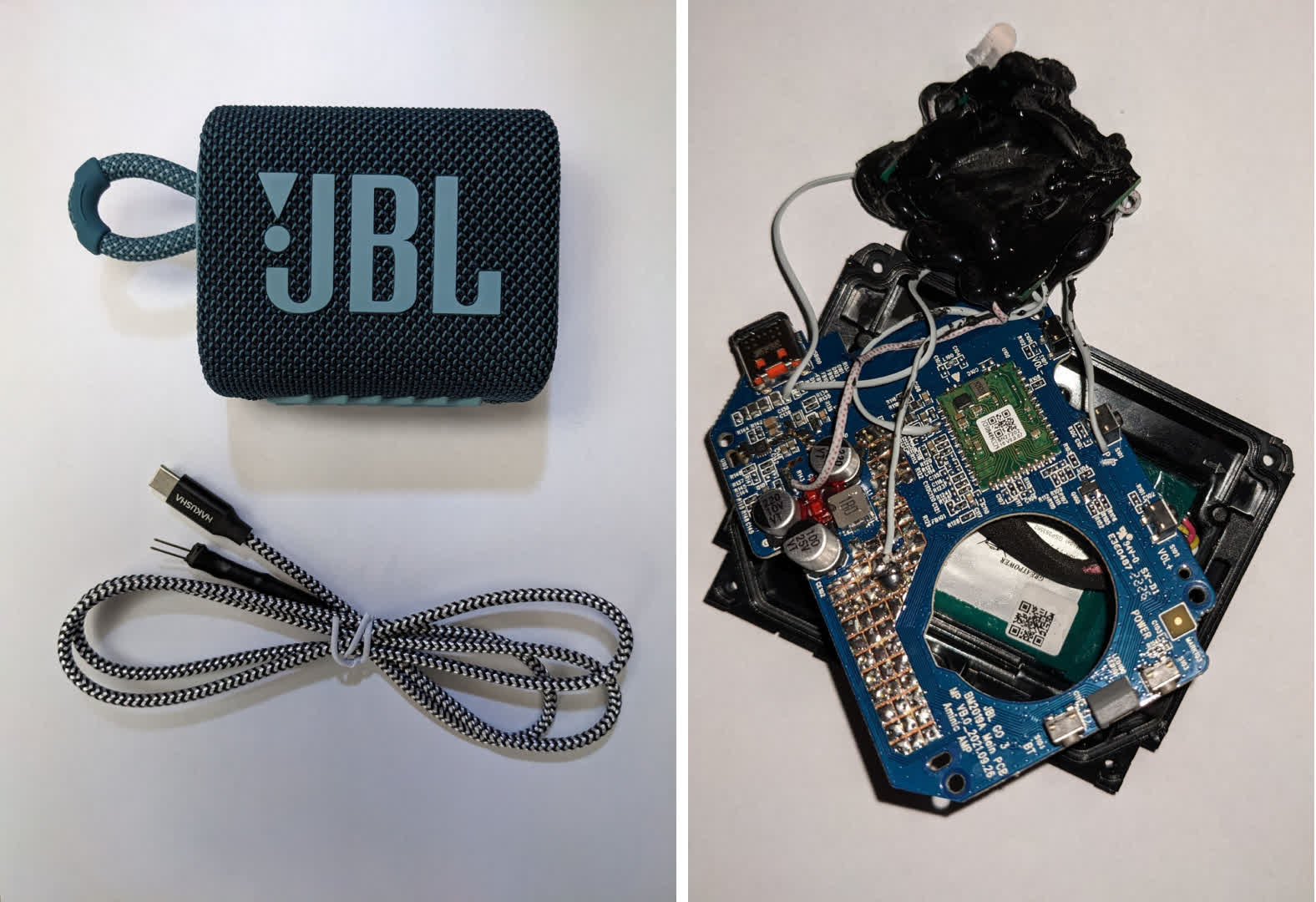

Dù được quảng cáo là thiết bị khởi động khẩn cấp nhưng món đồ mà Tabor mua và sử dụng lại được thiết kế trông giống một chiếc loa di động JBL đơn giản. Theo Tindell, nút phát giả trên vỏ loa được nối với chip PIC18F. Khi được nhấn, một loạt thông báo CAN hướng dẫn ECU cửa mở khóa cửa xe. Sau khi mở khóa, những tên trộm tháo CAN Injector, lên xe và lái đi. Chi tiết đầy đủ về thiết bị, cách thức hoạt động và mức độ dễ dàng (và rẻ tiền) của thiết bị có thể được chế tạo trên trang web của Canis Automotive Labs.

Mặc dù cuộc tấn công đã được sao chép thành công trên Toyota RAV4, nhưng thật hợp lý khi tin rằng một cuộc tấn công tương tự có thể xảy ra trên các phương tiện khác sử dụng cùng công nghệ và cấu trúc. Tabor và Tindell đã cảnh báo Toyota về lỗ hổng với hy vọng rằng nó có thể được củng cố và không còn bị khai thác nữa. Thật không may, họ vẫn chưa nhận được bất kỳ sự thừa nhận hay phản hồi nào.

Xem thêm:

JBL Pulse 3 – Loa di động không dây đỉnh cao

JBL Classic Series Thành phần âm thanh Blend Retro w Modern Tech